Kolekcjoner „ust”

Wszystko zaczęło się od wizyty w Zakładzie Daktyloskopii Centralnego Laboratorium Kryminalistycznego Policji w Warszawie. Łukasz Smacki z Instytutu Informatyki UŚ trafił tam w poszukiwaniu tematu rozprawy doktorskiej: – Zaskoczyły mnie dwie rzeczy. Rodzaje śladów pobieranych z miejsc przestępstw oraz stosowane metody, które niewiele mają wspólnego z możliwościami, jakie daje nowoczesna technika – . Doktorant postanowił to zmienić i od trzech lat opracowuje metodę komputerowej identyfikacji odcisków czerwieni wargowej do celów kryminalistycznych.

Nietypowe ślady kryminalistyczne

Wyobraźmy sobie prawie doskonałego seryjnego włamywacza. Policjanci przez ponad rok nie mogą znaleźć winnego. Na miejscu przestępstwa udaje się w końcu dostrzec tylko jeden ślad – odcisk ucha. Przestępca nasłuchuje bowiem przed włamaniem, czy nikogo nie ma w środku. Trop powtarza się w paru miejscach i dzięki temu, wśród kilku podejrzanych, udaje się w końcu wskazać sprawcę. Okazuje się, że nie tylko odciski linii papilarnych czy ślady DNA mogą służyć do identyfikacji człowieka. Znakiem rozpoznawczym jest również tzw. poletkowa budowa skóry: ucha, nosa, czoła; także odcisk buta i rękawiczki a nawet unikalny ślad czerwieni wargowej, którą Łukasz Smacki uczynił przedmiotem swoich badań.

– Praca nad komputerową metodą identyfikacji śladów czerwieni wargowej okazała się niezwykle skomplikowana i czasochłonna – zauważył młody naukowiec.

W Polsce rocznie zdarza się około dziesięciu spraw, w których analizowane są ślady cheiloskopijne. Jest tylko dwóch ekspertów porównujących odciski czerwieni wargowej, dostarczane również przez laboratoria kryminalistyczne innych państw, jak Norwegia czy Niemcy. Metodę stosowaną w naszym kraju opracował polski naukowiec, prof. Jerzy Kasprzak. Wyznaczył sposób pobierania i analizy materiału dowodowego i porównawczego, stworzył wzór karty cheiloskopijnej. Prace te wykonywane są jednak analogowo. Jak wyjaśnia doktorant, ekspert otrzymuje ślad czerwieni wargowej z miejsca przestępstwa (odcisk ust może pojawić się na opakowaniach, naczyniach, produktach spożywczych czy niedopałkach papierosów), następnie pobiera około 10 odcisków od każdego podejrzanego. Liczba jest nieprzypadkowa. Trudność tej metody polega bowiem na samym charakterze ludzkich warg – o ile rysunek, który tworzą liczne bruzdy na wargach, jest unikalny, o tyle usta są elastyczne i linie mogą być mniej lub bardziej widoczne, zdeformowane, słabej jakości lub po prostu zamazane. Ponadto często zachowany jest tylko ślad w postaci fragmentu wargi. W efekcie ekspert ma więc ślad z miejsca przestępstwa oraz kilkadziesiąt śladów porównawczych. Analizuje po kolei każdy z odcisków, porównując je przy pomocy lupy, linijki, ołówka, czasem mikroskopu. Jego uwagę zwracają takie cechy, jak rozwidlenia konarowe, ujścia deltowe, krzyżowanie linii, koło czy mostek. Na jednym śladzie można wyróżnić średnio ponad tysiąc jednostkowych cech. Wystarczy jednak dziewięć z nich, by wskazać „właściciela” odcisku ust, który został poddany analizie. Nic więc dziwnego, że badanie jednego śladu może potrwać nawet dwa miesiące.

W tym miejscu pojawia się jednak możliwość wspomagania pracy eksperta. Doktorant z Instytutu Informatyki postanowił bowiem opracować możliwie najlepszą metodę komputerowej identyfikacji śladów czerwieni wargowej.

Satysfakcjonujące 91,1 procent

Prace rozpoczęły się w 2010 roku. Jeżeli opracowywana metoda automatycznego rozpoznawania śladów osiągnie wysoki stopień skuteczności, zostanie zaimplementowana w postaci programu komputerowego i docelowo wdrożona w Centralnym Laboratorium Kryminalistycznym Policji w Warszawie. Program ten powinien identyfikować wprowadzone ślady czerwieni wargowej, jednak decydujące nadal będzie oko eksperta. Jego praca stanie się mniej żmudna i czasochłonna, program ułatwi bowiem analizę śladu ust oraz znacznie ograniczy liczbę obrazów, które należy porównać.

Istotna jest także uniwersalność opracowywanej metody, która być może w przyszłości będzie wykorzystywana również do identyfikacji innych rodzajów śladów z miejsc przestępstw, jak wspomniane już odciski ucha czy stopy. Trudno jednak określić dokładny czas zakończenia badań ze względu na wysoki poziom złożoności problemu i dążenie przez doktoranta do uzyskania jak największej liczby prawidłowych wskazań.

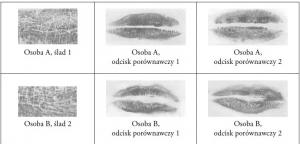

Podstawą analizy jest „baza danych”, czyli prywatna, stworzona przez naukowca kolekcja odcisków ust. – Laboratorium kryminalistyczne, ze względu na tajemnice śledztwa, nie może, niestety, udostępniać swoich materiałów, ale pokazano mi, w jaki sposób profesjonalnie pobiera się odciski czerwieni wargowej od podejrzanych. Bazę stworzyłem więc własnoręcznie. Moimi „podejrzanymi” byli studenci, znajomi i członkowie rodziny – wyjaśnia Smacki. Procedura jest wieloetapowa: najpierw należy posmarować wargi kremem kosmetycznym i poczekać, aż się wchłonie. Na wałek cheiloskopijny nakłada się specjalną kartkę papieru, następnie zdejmuje się odcisk ust. Aby ujawnić niewidoczny jeszcze obraz, potrzebny jest magnetyczny proszek daktyloskopijny, rozprowadzany pędzelkiem na kartce. Na koniec trzeba ją zeskanować i pokryć folią, by odcisk nie uległ zniszczeniu. W ten sposób otrzymuje się cyfrowy odcisk ust, na którym można prowadzać dalszą analizę. Jest to jedyna kolekcja odcisków czerwieni wargowej do celów badawczych na świecie. Pierwsza zawierała 120 śladów pobranych od 30 osób, obecnie doktorant dysponuje bazą danych zawierającą 200 odcisków od 50 osób.

Wszystkie opracowywane metody bazują na algorytmach analizy i przetwarzania obrazu. Jak wyjaśnia naukowiec, pierwsza z opracowanych metod była analogiczna do metody stworzonej w ramach pracy magisterskiej, która identyfikowała człowieka na podstawie jego podpisu. Każda osoba składała pięć podpisów o różnych porach dnia, aby program mógł wypracować jeden szablon, by następnie porównywać, czy podpis zgadza się ze wzorcem. Zastosowanie powyższego rozwiązania w przypadku odcisków czerwieni wargowej dało rezultat 70 proc. poprawnych wskazań. Otrzymany efekt, chociaż pozytywnie zaskakujący, był jednak niewystarczający.

Kolejna metoda opierała się więc na tak zwanych histogramach kierunkowych. – Wyobraźmy sobie odcisk ust, z którego program ekstrahuje obraz samych linii (rysunek ust). Następnie obraz ten jest obracany o różne kąty, powodując, że piksele „zsypują się”, jak ziarnka piasku, na dół, tworząc histogramy, które porównywane są z innymi tak uzyskanymi obrazami – wyjaśnia Smacki. Dzięki drugiej metodzie skuteczność identyfikacji wzrosła do poziomu 78 proc.

Trzecia z kolei metoda jest w trakcie opracowywania, doktorant przygotowuje również zgłoszenie patentowe, dlatego nie może jeszcze zdradzać szczegółów. Wiadomo jednak, że pracuje na powiększonej bazie danych, wykorzystując również fragmenty odcisków ust. Dzięki temu zbliża się do warunków zastanych na miejscu przestępstwa. Otrzymane już wyniki rzędu 91,1 proc. prawidłowych trafień są satysfakcjonujące. Jest to zresztą wielkość uśredniona. W przypadku tego typu metod można bowiem mówić o dwóch rodzajach błędów popełnianych przez system: FAR (ang. False Acceptance Rate) i FRR (ang. False Rejection Rate). Załóżmy, że pracownik firmy podaje się za dyrektora i próbuje wejść do pokoju swojego szefa, musi jednak wcześniej zostać „rozpoznany”. Biometryczny system kontroli dostępu porównuje zdjęcie ust z przechowywanym wzorcem. W przypadku pierwszego typu błędu system wpuszcza pracownika, mimo iż ten nie jest swoim szefem. Druga sytuacja ma miejsce wtedy, gdy do drzwi zbliża się prawdziwy dyrektor, i, mimo „bycia sobą”, nie zostaje „rozpoznany” i wpuszczony do swojego pokoju. Jak wyjaśnia naukowiec, w przypadku opracowywanej metody ważniejszy jest błąd FRR, gdyż wyklucza z kręgu podejrzanych prawdziwego „właściciela” danego obrazu ust, a więc potencjalnego sprawcę przestępstwa. Taka sytuacja nie może się zdarzyć. Lepiej zatem, jeśli system „przepuści” więcej osób, ale ekspert będzie miał pewność, że wśród wskazanych na pewno znajduje się osoba, która pozostawiła ślad. W przypadku ostatniej, tajemniczej metody, można już mówić o takim stopniu pewności.

Nauka i biznes

– Już w trakcie studiów na Uniwersytecie Śląskim zastanawiałem się, w jaki sposób wykorzystać zdobytą wiedzę w praktyce, dlatego pierwszą firmę, CYBERTEC, założyłem zaraz po zakończeniu studiów – wspomina doktorant. – Współpracujemy głównie z kancelariami prawnymi na terenie Śląska, zajmując się serwerami, sieciami komputerowymi oraz bezpieczeństwem danych – dodaje. Efektem wysokiej aktywności biznesowej jest również firma k12, realizująca projekt aplikacji internetowej służącej do zarządzania firmą prawniczą. Dzięki temu projektowi doktorant wygrał konkurs w ramach Programu Operacyjnego Innowacyjna Gospodarka 8.1 na e-startup, uzyskując wysokie dofinansowanie. Aktywna jest również współpraca z Uniwersytetem, oferuje bowiem pracownikom naukowym i studentom możliwość zdobycia praktyk zawodowych i odbycia stażu. Wielu z nich zostało przez niego zatrudnionych. Obecnie pracuje również nad kolejnym projektem o nazwie neocontractor.com, jest to jednak świeża inicjatywa, dlatego na szczegóły trzeba będzie jeszcze poczekać.

Opracowywana metoda komputerowej identyfikacji odcisków czerwieni wargowej również silnie związana jest z szeroko rozumianym biznesem. Wprawdzie rynek docelowy nie jest wielki – laboratoria kryminalistyczne – ale efekt pracy może być w przyszłości wykorzystywany także w biometrycznych systemach bezpieczeństwa. W przypadku odcisków palców, próbek głosu czy skanowania twarzy, nietrudno oszukać system dostępu. Jeśli jednak uda się poszerzyć go o usta, wówczas odwzorowanie rysunku czerwieni wargowej może okazać się dla oszustów po prostu niemożliwe. Póki co, badania trwają. Łukasz Smacki jest dobrej myśli: – Jeśli wyniki będą satysfakcjonujące, postaram się uzyskać grant z Narodowego Centrum Badań i Rozwoju, aby wdrożyć moje oprogramowanie w Centralnym Laboratorium Kryminalistycznym Policji w Warszawie. Później będziemy szukać innych możliwości jego praktycznego zastosowania.

Fotografie: Michał Wajdzik

Zobacz stronę wydania...